IT-blog & persberichten

Lees hier de laatste digitale nieuwtjes, blijf op de hoogte van de interessantste persberichten over NTX én ontdek de leukste events uit de IT-wereld!

IT-bedrijven Cavere, Netflow en Netropolix gaan samen verder als NTX

16/04/2024 – 3 min readEen nieuw hoofdstuk breekt aan voor Cavere, Netflow, en Netropolix. De drie IT-bedrijven sloegen in december 2022 de handen in elkaar met een strategische fusie. Anderhalf jaar later komen ze, als kers op de taart, naar buiten met de nieuwe frisse naam NTX.

Lees verder

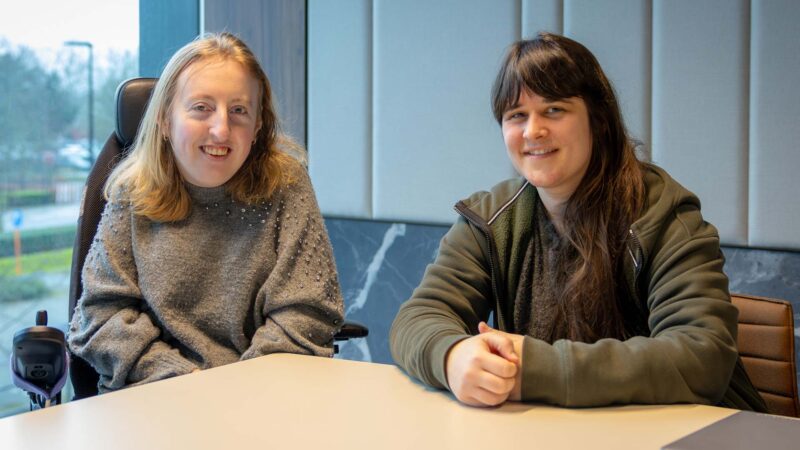

Internationale vrouwendag

08/03/2024 – 5 min readVolgens de recentste cijfers van FOD Economie is slechts 17,7% van de IT’ers in België van het vrouwelijke geslacht. En de IT is helaas niet de enige sector waarin vrouwen de minderheid vormen. Ook in onder andere de bouw, autotechniek en defensie liggen deze cijfers opvallend laag. Om dit bespreekbaar te maken én te houden, werd jaren geleden 8 maart uitgeroepen als Internationale Vrouwendag.